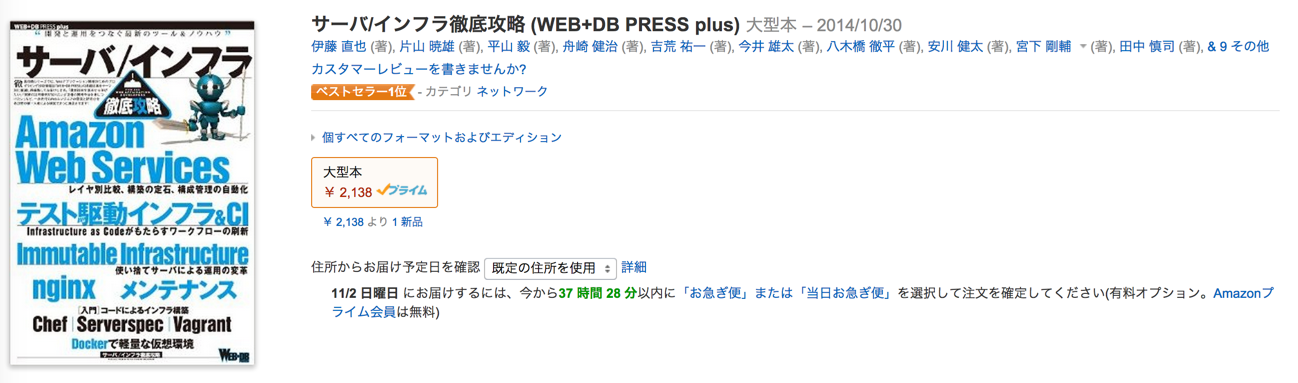

サーバ/インフラ徹底攻略 (WEB+DB PRESS plus)

サーバ/インフラ徹底攻略 (WEB+DB PRESS plus)

本書の「テスト駆動インフラ&CI最前線」を執筆されたmizzyさんからご恵贈頂きました。ありがとうございます。

事前に断っておくと私がここで記載している「インフラエンジニア」はITインフラエンジニアの話です。

本書の詳細なレビューは他の方にお任せするとして、内容を読むと

- サーバプロビジョニング

- Vagrant

- Serverspec

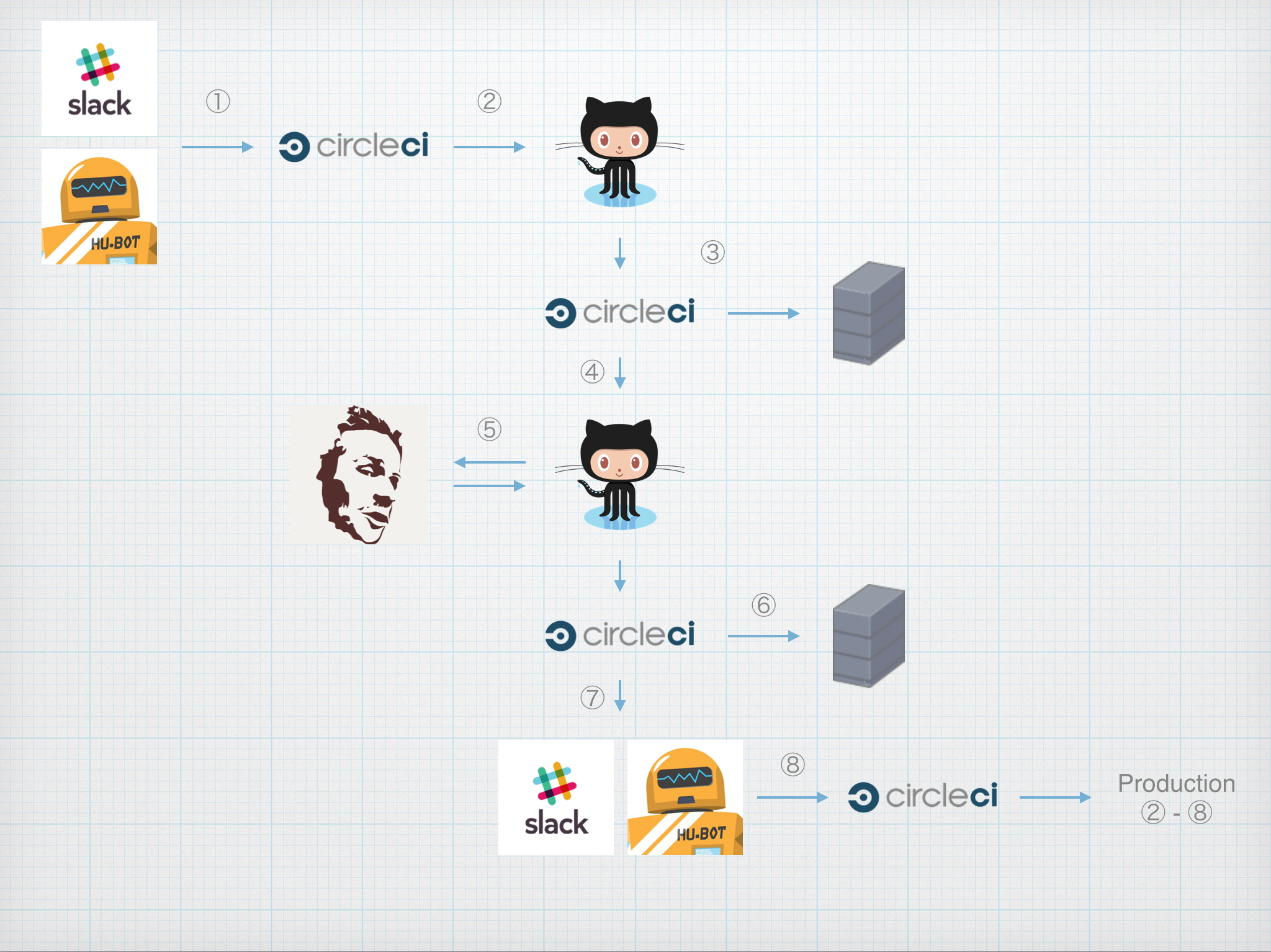

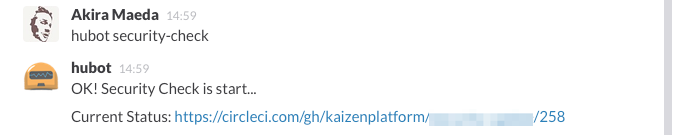

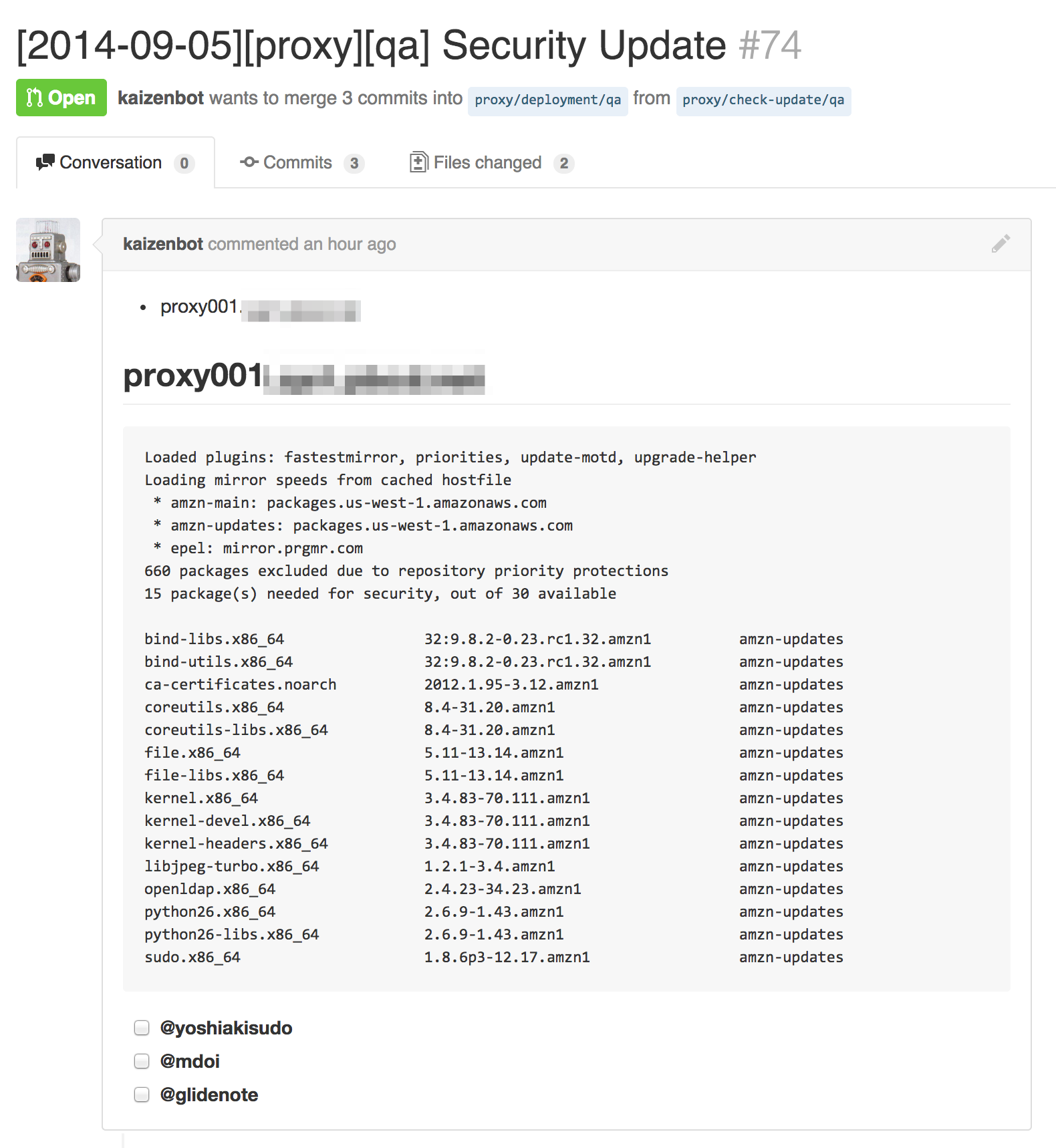

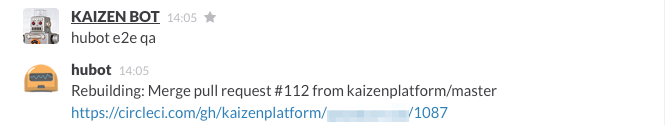

- インフラCI

- AWS

- GitHub

- Docker

- nginx

- メンテナンス、運用の話

が主なTopicsになる。

これらは今のインフラエンジニアにとって必須の知識、スキルになってきていて、その他にも 従来から必要だったOSレイヤー、ミドルウェアレイヤー、LAMP、ログ収集の定番Fluentdなど インフラエンジニアに要求されるスキルセットの範囲が広く、しかも深くなっていると個人的には思っている。 もはや運用だけでやっていればいい時代は終わっていて、必要なものは自分で作るためにコードを書ける必要もある。

守備範囲が広く、そして深いので覚えることが尽きず、インフラエンジニアは非常に面白い職種のはずなんですが、 それがあまり伝わっていないのか、 若い人が非常に少ない職種。 私自身、6年前にインフラエンジニア(当時はサーバエンジニアという名前だった)になるまで どんな職種だかよく理解していなかったので、イメージがしにくい職種なのは確かだと思う。

WEB系企業各社インフラエンジニアの採用には非常に苦労しているようで、 このままだと5年後、10年後にはさらに高齢化が進むのは必至なのと、今現役バリバリの優秀なエンジニアから 知見を引き継ぐ若い優秀な人材が減っていってしまうので、今から若いインフラエンジニアを養成する必要があると思う。

本書は2014年のインフラエンジニアに求められている知識やスキルが1冊に良くまとまっているし、 インフラエンジニアの魅力も伝わると思うので、インフラエンジニアを理解したい人や インフラエンジニアを目指している人には非常に良書である。

新卒エンジニアには研修などで是非読んで欲しい本。

2014/10/31時点でAmazonでベストセラー1位になっているので、サーバ/インフラ徹底攻略を読んで、 若いインフラエンジニアが増えてくれることを期待している。

今インフラは楽しいぞ!

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 | |